Neulich stand ich für einen anderen Artikel in unserem Blog vor dem Problem den Datenverkehr zwischen meiner Fritz!Box und dem Internet aufzeichnen zu wollen, um herauszufinden wie die Fritz!Box in Bezug auf ihren DynDNS-Dienst eine DNS-Anfrage stellt. Wie ich schnell herausfand, hält die Fritz!Box dafür eine versteckte Funktionalität bereit, welche über die normale Admin-Oberfläche nicht erreichbar ist. Diese Sniffer-Funktion, welche den Datenverkehr bzw. Datenpakete von verschiedenen an den Router angeschlossenen Netzwerkkomponenten aufzeichnen kann, findet man unter der URL

http://fritz.box/html/capture.html

Ruft man diese Seite in seinem Router auf, so muss man sich als erstes mit seinem standardmäßigem Admin-Passwort anmelden.

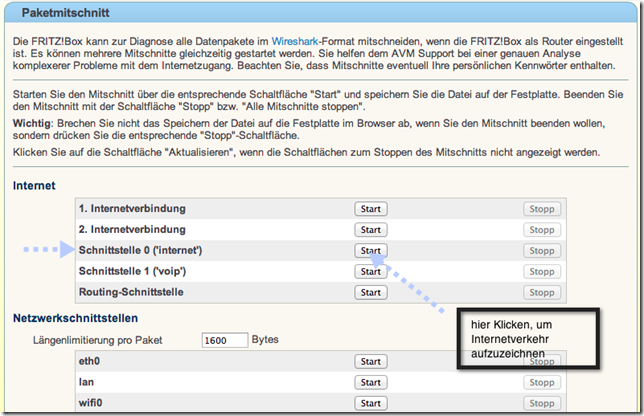

Woraufhin sich die Oberfläche zum Mitschneiden der Datenpaket auftut

Dort klickt man auf den Start-Button für die Schnittstelle 0 (“internet”). Dann öffnet sich eine Download-/Speichern Unter-Dialog. Hier sucht man sich einen Pfad aus, wo die Datei mit dem Datenverkehr gespeichert werden soll und vergibt noch einen Dateinamen. Nun beginnt die Fritz!Box mit der Aufzeichnung. Gestoppt wird die Aufnahme über den Stopp-Button. Während der Aufnahme werden die Daten in eine ETH-Datei geschrieben. Diese Datei lässt sich mit dem freien Programm Wireshark öffnen und analysieren.

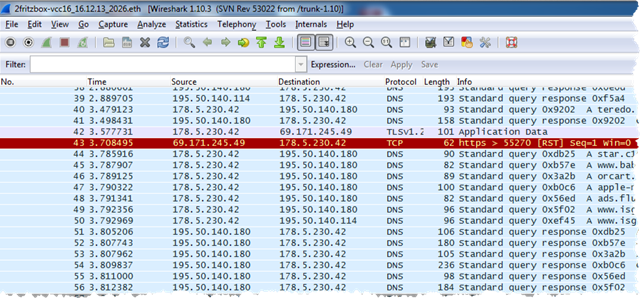

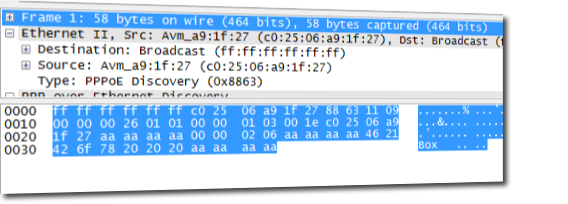

Die Spalten in Wireshark sind alle filterbar und sortierbar, so dass man sich schnell zu den gewünschten Eintrag anhand der IP-Adresse, Zeit oder anhand des Protokolls durchwühlen kann. Zu jedem Paket kann man sich die Details anzeigen lassen sowie auch eine Byte-Darstellung.

Im obigen Bild sieht man die Detail-Auflösung eines Datenpaketes, welches HTTPS-Daten enthält. Deswegen sollte man theoretisch diesen Daten nicht viel Informationen entnehmen können. Es wird an dieser Stelle aber auch das Missbrauchspotential offensichtlich. Würde es sich bei dem Datenpaket um eine einfaches HTTP-Protokoll handeln, bei welchem gerade die Login-Daten zu einer Internet-Seite übertragen worden sind, könnten man Username und Passwort im Klartext auslesen. Deswegen sollte man immer darauf achten, dass, wenn man nicht im heimischen, vertrautem Netzwerk surft, solche sensiblen Daten nur über HTTPS übertragen werden. Findet man in der Öffentlichkeit ein frei zugängliches WLAN-Netzwerk, ist die Versuchung groß dieses zu nutzen. Die Absichten des WLAN-Betreibers könnten aber zweifelsohne nicht die Solidarischsten sein.