Configurar Bitlocker con PIN durante el arranque. Seguridad adicional para la protección TPM.

Recientemente me encontré con un artículo y un video que muestra que la protección de Bitlocker a menudo puede ser fácilmente anulada. Echadle un vistazo al vídeo, es bastante entretenido y está bien explicado.

¿Cuál es el problema?

Bitlocker encripta todo el disco. Pero cualquiera que esté familiarizado con soluciones como VeraCrypt puede sorprenderse de que no tenga que introducir una contraseña al arrancar. Esto se debe a que Bitlocker almacena la clave en el chip TPM del ordenador. Si no se modifica el sistema, el chip TPM libera la clave y Windows puede arrancar directamente.

Si se modifica el sistema o se extrae el disco duro, se debe utilizar la clave correcta o la clave de recuperación.

Aquí es donde entra el hacker y lee la comunicación con el chip TPM. Estos ataques no son nuevos; ya ha habido intentos en el pasado de enfriar la RAM, extraerla y leer la clave.

El PIN de Bitlocker, que tenemos que introducir antes del arranque real de Windows, ofrece un remedio. El propio Bitlocker lo utiliza en sistemas que no tienen un TPM.

En resumen, si realmente quieres estar seguro, sólo deberías usar Bitlocker con protección por PIN. Desafortunadamente, activar el pin de Bitlocker en el arranque sigue siendo un poco problemático, así que aquí está la nueva versión para Windows 11.

Activar el pin de Bitlocker antes del arranque

En nuestro ejemplo, asumimos que ya hemos cifrado nuestra unidad de sistema con Bitlocker.

Activación del PIN en las políticas de grupo

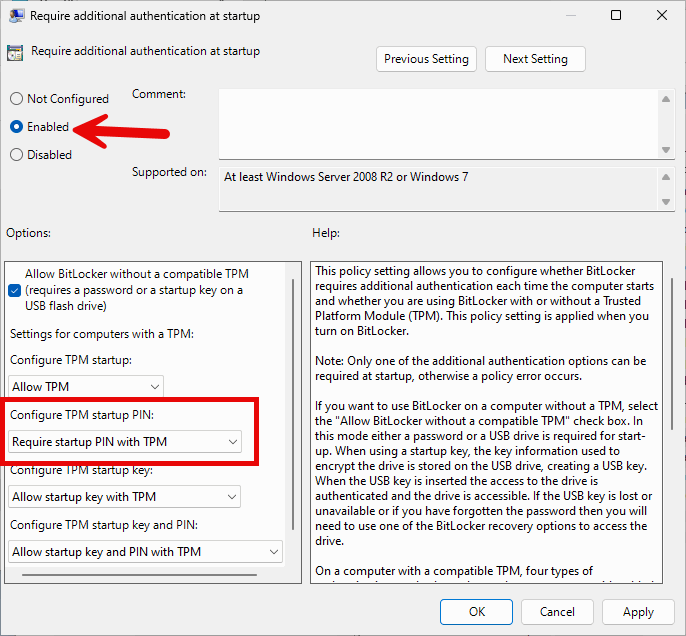

Ahora la cosa se complica un poco. La activación del PIN no funciona a través de la GUI y primero hay que activarlo en las políticas del sistema. ¡Uf! Así que iniciamos el editor de políticas de grupo con WIN + R y luego “gpedit.msc”.

Ahora navegamos hasta la sección “Configuración del equipo – Plantillas administrativas – Componentes de Windows – Cifrado de unidad BitLocker – Unidades del sistema operativo”. Allí buscamos la opción “Requerir autenticación adicional al inicio” en la parte derecha.

Activamos la opción y ponemos “Requerir PIN de inicio con TPM”.

Por defecto, sólo se pueden utilizar números como PIN. Si desea utilizar una contraseña real con letras y otros caracteres, debe activar la opción “Permitir PIN mejorados para el inicio”.

Asignar PIN para el arranque del sistema

Ya sólo nos queda crear la opción para configurar el PIN. Ahora tenemos que añadirlo a la encriptación y asignar un PIN.

Para ello, abrimos un símbolo del sistema, importantemente con derechos de administrador. Aquí podemos añadir el PIN con el siguiente comando.

manage-bde -protectors -add c: -TPMAndPIN

Ahora asignamos el PIN y lo confirmamos.

Listo, ya podemos comprobar el estado con el siguiente comando.

manage-bde -status

Aquí podemos ver ahora la configuración en “Key Protectors”.

Al reiniciar, ahora se nos pide la contraseña. Windows ahora sólo arranca después de haber introducido el PIN. El método de ataque a través del chip TPM ya no funciona.

Cambiar el PIN de Bitlocker, eliminar el PIN de Bitlocker

Por supuesto, las funciones de protección también se pueden desactivar de nuevo; hemos escrito otro artículo en el blog sobre esto:

Conclusión

Con la función PIN, la comodidad se resiente un poco, ya que ahora tenemos que introducir el PIN antes de arrancar. A cambio, los métodos de ataque se quedan en nada. Sin embargo, es una buena medida que ofrece protección adicional, especialmente para los portátiles cuando se viaja.

Definitivamente, protegeré mis dispositivos móviles de esta forma. Al final, es una pena que Microsoft no ofrezca una forma fácil de configurarlo en la interfaz de usuario normal u ofrezca la opción al configurar el cifrado.