Configurer Bitlocker avec un code PIN au démarrage. Sécurité supplémentaire pour la protection du TPM.

Je suis récemment tombé sur un article et une vidéo montrant que la protection Bitlocker peut souvent être facilement contournée. Jetez un coup d’œil à la vidéo, c’est assez divertissant et bien expliqué.

Quel est le problème?

Bitlocker crypte l’intégralité du disque. Mais ceux qui connaissent des solutions telles que VeraCrypt seront peut-être surpris de constater qu’il n’est pas nécessaire d’entrer un mot de passe au moment du démarrage. En effet, Bitlocker stocke la clé dans la puce TPM de l’ordinateur. Si le système n’est pas modifié, la puce TPM libère la clé et Windows peut démarrer directement.

Si le système est modifié ou si le disque dur est retiré, la clé correcte ou la clé de récupération doit être utilisée.

C’est là que le pirate entre en jeu et lit la communication avec la puce TPM. De telles attaques ne sont pas nouvelles ; il y a déjà eu des tentatives dans le passé pour refroidir la RAM, la retirer et lire la clé.

Un code PIN Bitlocker, que nous devons saisir avant le démarrage effectif de Windows, offre une solution. Bitlocker lui-même l’utilise sur les systèmes qui n’ont pas de TPM.

En résumé, si vous voulez vraiment être en sécurité, vous ne devriez utiliser Bitlocker qu’avec une protection par code PIN. Malheureusement, l’activation du code PIN Bitlocker au démarrage est toujours un peu problématique. Voici donc la nouvelle version pour Windows 11.

Activer le code PIN Bitlocker au démarrage

Dans notre exemple, nous supposons que nous avons déjà chiffré notre disque système avec Bitlocker.

Activation du code PIN dans les politiques de groupe

Les choses se compliquent un peu. L’activation du PIN ne fonctionne pas via l’interface graphique et doit d’abord être activée dans les stratégies du système. C’est un peu compliqué ! Nous lançons donc l’éditeur de stratégies de groupe avec WIN + R et ensuite “gpedit.msc”.

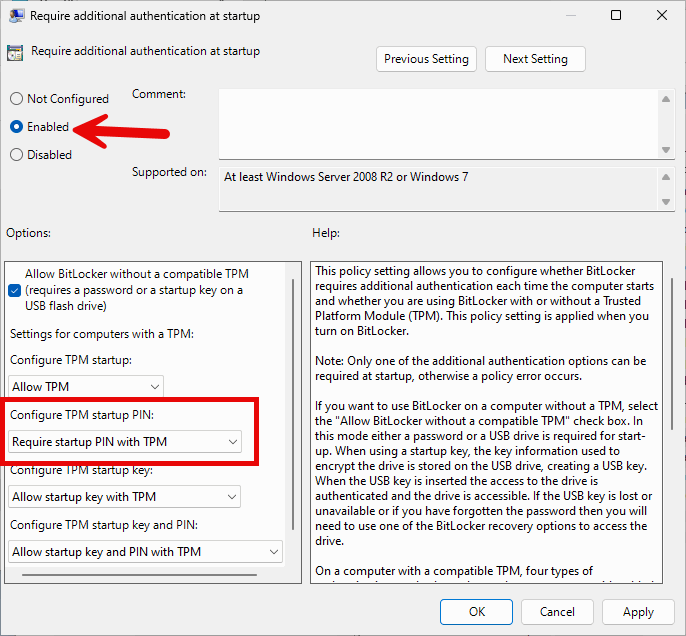

Nous nous rendons maintenant dans la section “Configuration de l’ordinateur – Modèles d’administration – Composants Windows – BitLocker Drive Encryption – Lecteurs du système d’exploitation”. Nous y recherchons l’option “Require additional authentication at startup” (Exiger une authentification supplémentaire au démarrage) sur le côté droit.

Nous activons l’option et définissons “Require startup PIN with TPM”.

Par défaut, seuls des chiffres peuvent être utilisés comme code PIN. Si vous souhaitez utiliser un vrai mot de passe avec des lettres et d’autres caractères, vous devez activer l’option “Allow enhanced PINs for startup”.

Assignation d’un code PIN pour le démarrage du système

Nous n’avons créé que l’option permettant de définir le code PIN. Nous devons maintenant l’ajouter au chiffrement et attribuer un code PIN.

Pour ce faire, nous ouvrons une invite de commande, en particulier avec les droits d’administrateur. Nous pouvons ajouter le code PIN à l’aide de la commande suivante.

manage-bde -protectors -add c : -TPMAndPIN

Nous allons maintenant attribuer le code PIN et le confirmer.

Ceci fait, nous pouvons maintenant vérifier le statut avec la commande suivante.

manage-bde -status

Nous pouvons maintenant voir les paramètres sous “Key Protectors”.

Au redémarrage, le mot de passe nous est maintenant demandé. Windows ne démarre plus qu’après la saisie du code PIN. La méthode d’attaque via la puce TPM ne fonctionne plus.

Changer le code PIN Bitlocker, supprimer le code PIN Bitlocker

Bien entendu, les fonctions de protection peuvent également être désactivées à nouveau ; nous avons écrit un autre article de blog à ce sujet :

Conclusion

Avec la fonction PIN, la commodité souffre quelque peu, car nous devons maintenant saisir le PIN avant le démarrage. En contrepartie, les méthodes d’attaque sont réduites à néant. Toutefois, il s’agit d’une bonne mesure qui offre une protection supplémentaire, en particulier pour les ordinateurs portables en déplacement.

Je ne manquerai pas de protéger mes appareils mobiles de cette manière. En fin de compte, il est juste dommage que Microsoft ne fournisse pas un moyen facile de configurer cela dans l’interface utilisateur normale ou n’offre pas l’option lors de la configuration du cryptage.