Bitlocker mit PIN beim Boot einrichten. Zusätzliche Sicherheit zum TPM-Schutz.

Vor kurzem bin ich über einen Artikel und Video gestoßen, dass sich der Bitlocker-Schutz oftmals einfach aushebeln lässt. Schaut euch das Video ruhig mal an, es ist recht kurzweilig, unterhaltsam und gut erklärt.

Videoanleitung

Was ist das Problem?

Bitlocker verschlüsselt die komplette Platte. Aber wer Lösungen wie VeraCrypt kennt, wundert sich vielleicht, dass man direkt beim Booten kein Passwort eingeben muss. Dies liegt daran, dass Bitlocker den Schlüssel im TPM-Chip des Computers ablegt. Sofern das System nicht verändert wird, rückt der TPM-Chip den Schlüssel raus und Windows kann direkt booten.

Wir das System verändert oder die Festplatte ausgebaut, muss der richtige Schlüssel bzw. der Wiederherstellungsschlüssel verwendet werden.

Der Hack setzt hier an und liest die Kommunikation mit dem TPM-Chip mit. Solche Attacken sind nicht neu, bereits in der Vergangenheit gab es Ansätze den RAM zu kühlen, auszubauen und den Schlüssel auszulesen.

Abhilfe schafft ein Bitlocker PIN, welchen wir vor dem eigentlichen Windows-Boot eingeben müssen. Bitlocker selbst verwendet dies auf Systemen, welche kein TPM haben.

Kurz gesagt, wer wirklich sicher sein will, sollte Bitlocker nur mit PIN-Schutz verwenden. Leider ist die Aktivierung des Bitlocker Pins beim Boot immer noch so eine Sache, daher hier die neue Version für Windows 11.

Bitlocker Pre-Boot Pin aktivieren

In unserem Beispiel gehen wir davon aus, dass wir unser Systemlaufwerk bereits mit Bitlocker verschlüsselt haben.

Aktivierung der PIN in den Gruppenrichtlinien

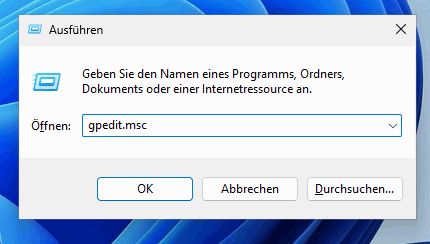

Jetzt wird es etwas umständlich. Die Aktivierung der PIN funktioniert nicht über die GUI und muss auch erst in den Systemrichtlinien aktiviert werden. Uff! Also starten wir den Gruppenrichtlinieneditor mit WIN + R und anschließend „gpedit.msc“.

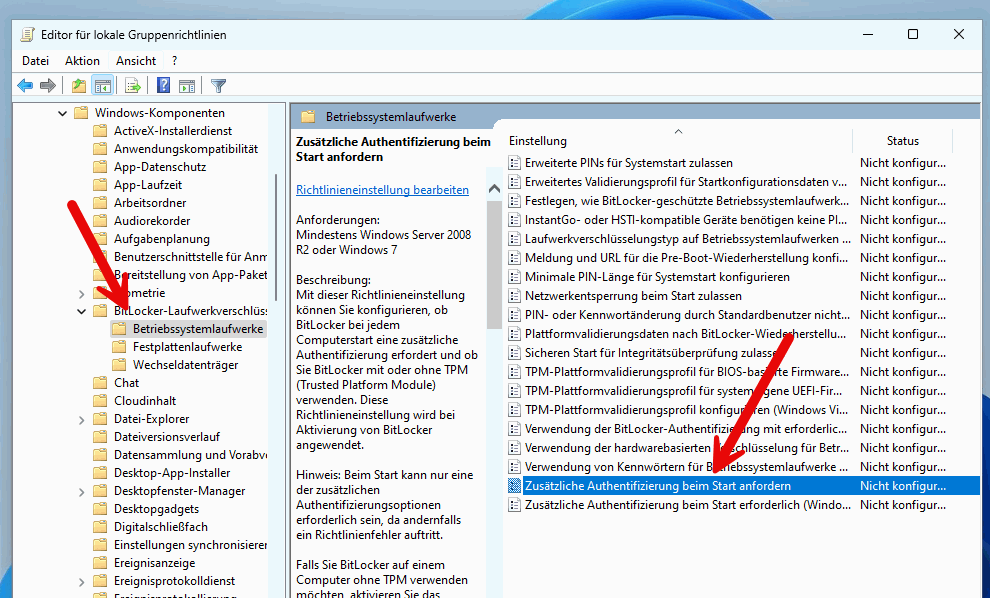

Wir navigieren jetzt zum Abschnitt „Computerkonfiguration – Administrative Vorlagen – Windows-Komponenten – BitLocker-Laufwerksverschlüsselung – Betriebssystemlaufwerke“. Dort suchen wir auf der rechten Seite nach der Option „Zusätzliche Authentifizierung beim Start anfordern“.

Die Option aktivieren wir und setzen „Start-PIN bei TPM erforderlich“.

Standardmäßig können nur Zahlen als PIN verwendet werden. Wer ein richtiges Passwort mit Buchstaben und anderen Zeichen verwenden will, muss noch die Option „Erweiterte PINs für Systemstart zulassen“ aktivieren.

PIN für Systemstart vergeben

Wir haben damit erstmal nur die Möglichkeit geschaffen, die PIN einzurichten. Diese müssen wir nun noch zur Verschlüsselung hinzufügen und eine PIN vergeben.

Hierzu öffnen wir eine Eingabeaufforderung, wichtig, mit Adminrechten. Hier können wir mit folgendem Befehl die PIN hinzufügen.

manage-bde -protectors -add c: -TPMAndPIN

Wir vergeben nun die PIN und bestätigen diese.

Fertig, den Status können wir nun mit folgendem Befehl prüfen.

manage-bde -status

Hier sehen wir jetzt die Einstellungen unter „Schlüsselvorrichtungen“.

Beim Neustart werden wir jetzt nach dem Kennwort gefragt. Windows bootet fortan erst nach der Eingabe der PIN. Die Angriffsmethode über den TPM-Chip funktioniert damit nicht mehr.

Bitlocker PIN ändern, Bitlocker PIN entfernen

Natürlich lassen die Schutzfunktionen auch wieder deaktivieren, hierzu haben wir einen weiteren Blogartikel geschrieben:

Fazit

Mit der PIN-Funktion leidet der Komfort etwas, da wir vor dem Booten jetzt die PIN eingeben müssen. Im Gegenzug laufen die Angriffsmethoden ins Leere. Gerade für Laptops unterwegs ist es aber eine gute Maßnahme, welche weiteren Schutz bietet.

Ich werde in jedem Fall meine mobilen Geräte so schützen. Schade ist am Ende nur, dass Microsoft hier keine einfache Möglichkeit gibt, dies in der normalen Benutzeroberfläche zu konfigurieren oder gleich die Möglichkeit bei der Einrichtung der Verschlüsselung bietet.