Heute erreichte mich eine Mail, angeblich von der Consorsbank. Bei jeglichen Mails von Banken, Paypal und Co sollte man vorsichtig sein!

Schauen wir uns die E-Mail mal an:

Soso, dass Konto wurde gesperrt! 🙂 Die Mail gehört optisch und inhaltlich zumindest zu den Besseren. Es gibt keine Rechtschreibfehler, die Mail passt auch vom Branding her zur Consorsbank.

Geht man mit der Maus auf den Link, dann erscheint die URL:

Diese lautet: https://concorsbank.aba.cx. Hier sollten die Alarmglocken schrillen, nicht nur ist die Schreibweise der Consorsbank verkehrt, die URL zeigt auch auf die URL aba.cx. „Concorsbank“ ist hier nur eine Subdomain. Hinter aba.cx verbirgt sich ein kostenloser Hosting-Provider.

Kurz gesagt, hier kann jeder sich eine kostenlose Homepage anlegen. Das machen auch die Phisher, die hier ihre Fake-Webseite der Consorsbank anlegen. Meist anonym.

Bevor wir nun auf den Link schauen, betrachten wir die E-Mail noch etwas genauer. Der Absender sieht zumindest so aus, als diese von der Bank selbst kommt.

Absender lassen sich jedoch beliebig fälschen. Rufen wir den Quelltext der E-Mail auf:

Hier sehen wir in etwa, woher die E-Mail wirklich kommt. Was wir sehen ist, dass die E-Mail über einen russischen Server versendet wurde. Ob der Server „darkser.ru“ von den Phishern aufgesetzt wurde oder gehackt wurde, ist nicht ganz klar. In jedem Fall wurde ein PHP-Script für den Versand verwendet.

Gehen wir nun auf den Link und schauen, was sich dahinter verbirgt. Prinzipiell sollten Sie solche Links nie anklicken. Wer weiß, was sich dahinter verbirgt. Oft werden nur Zugangsdaten abgefragt, aber auf der Webseite kann sich auch ein Virus oder Trojaner verbergen. Aus diesem Grund verwende ich eine virtuelle Maschine mit Linux für den Zugriff.

Ein klassischer Fall, ein „Login-Formular“ zum Abfragen der Kontendaten. Auch hier sollten alle Alarmglocken schrillen, der Browser warnt auch bereits vor der Eingabe, da die Verbindung verschlüsselt ist. Das Schlosssymbol ist durchgestrichen.

Spannend ist, was die Nutzer wohl mit den Zugangsdaten anfagen? Dank PSD2 muss seit kurzem ein zweiter Faktor angegeben werden. Kontonummer und PIN sollten nicht viel nutzen.

Beim Formular handelt es sich um ein reines HTML-Formular. Die Daten werden von einem PHP-Script verarbeitet und vermutlich werden die Daten einfach per E-Mail an die Phisher verschickt.

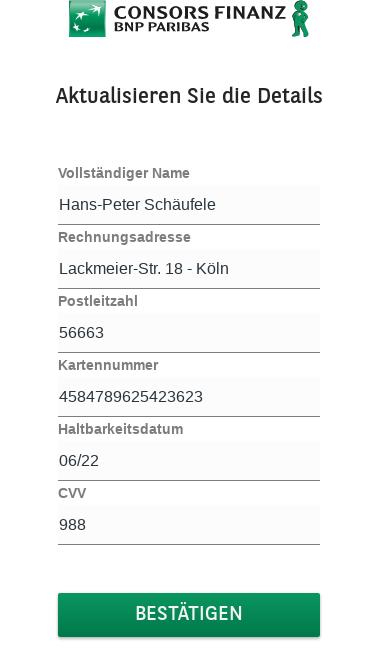

Probieren wir es aus! Eingabe von Kontonummer und Passwort. Es folgt eine zweite Seite. Hier wird klar, aus welcher Richtung der Wind weht. Es geht gar nicht um die Zugangsdaten zum Konto. Stattdessen sollen für die Aktivierung des Kontos nun die Kreditkarteninformationen eingegeben werden.

Tun wir den Phishern den Gefallen und geben irgendwelche Daten ein. Somit haben die Phisher wenigstens etwas Arbeit. 🙂 Nach dem Absenden werden wir auf die Consorsseite weitergeleitet.

Fazit

Spannend an der Sache ist wohl, wie viele Leute auf solche Dinge hereinfallen. Alleine die Tatsache, dass solche Mails immer noch verschickt werden, deutet ja bereits darauf hin, dass hier ein gewisser Erfolg zu verzeichnen ist.

Was bleibt ist, die Seite dem Hoster zu melden.

Ich bin gespannt, ob die Seite zeitnah gemeldet wird. Natürlich ist das vergebene Liebesmüh, die Phisher werden schnell neue Seiten auf anderen Servern hochziehen.