Spam und Phishing haben nach wie vor Hochkonjunktur und die Kreativität kennt keine Grenzen. Im aktuellen Fall wird so getan, als ob eine E-Mail nicht zugestellt werden konnte.

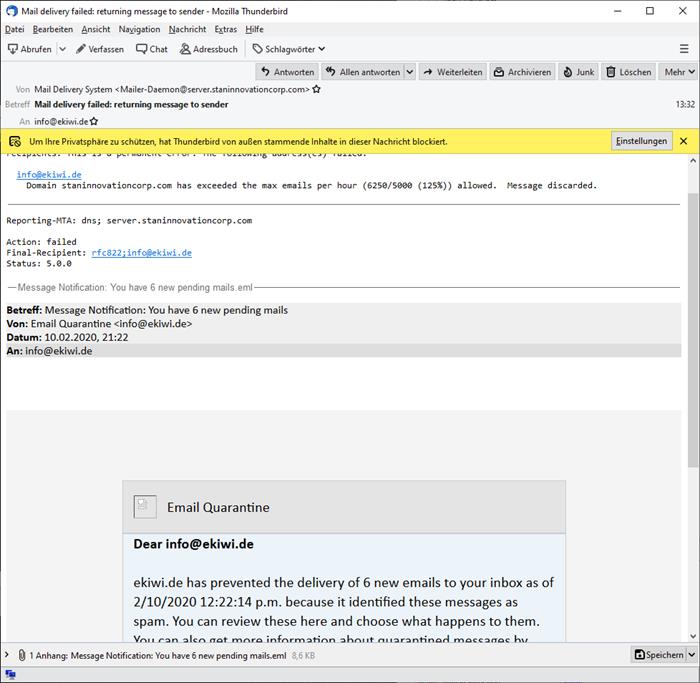

Das weckt natürlich die Neugier, am Ende konnte eine wichtige E-Mail nicht zugestellt werden. So sieht die E-Mail aus:

Das ist gleich mal verdächtig aus, da das Design und Aufmachung nicht denen entsprechen, welche normalerweise bei Fehlermeldungen kommen. Sechs Nachrichten sollen in der Quarantäne feststecken. Abrufbar über einen Link.

Gut, wenn das E-Mail-Programm das Linkziel anzeigt. Dieses geht zu einer seltsamen Domain. Bei solchen Links sollte man immer etwas vorsichtig sein, daher öffnen wir diesen in einer virtuellen Maschine. Der Link führt zu einer Seite, welche einen Open-Exchange Login nachahmt. Der Browser zeigt eine nicht verschlüsselte Verbindung an, was die Alarmglocken gleich mal doppelt schrillen lassen sollte.

Hier soll man nun E-Mail-Adresse und Passwort eingeben. Ich habe einfach mal testweise irgendwas eingegeben, wobei sichtbar nichts passiert. Perfide, denn so wird man gleich animiert das Passwort nochmal einzugeben. Eine perfekte Überprüfung, ob das Passwort stimmt.

Wozu das Ganze? Wer die Zugangsdaten zu einer E-Mail-Adresse hat, hat viel Macht. Die meisten Online-Dienste und auch Online-Shops erlauben das Zurücksetzen des Passworts in der Form, dass eine E-Mail mit einem Link zugesendet wird. Über diesen Link kann der Angreifer das Passwort neu vergeben. Man selbst wird aus seiner E-Mail-Adresse ausgesperrt und kann nur noch tatenlos zusehen.

Von daher nie ungeprüft auf solche Links in E-Mails schauen.

Die Technik im Hintergrund

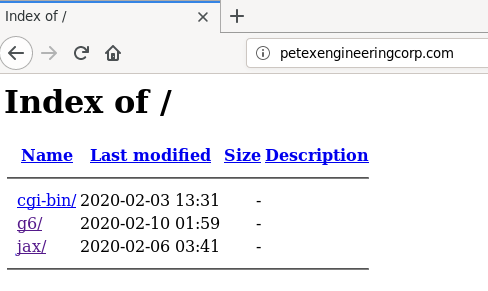

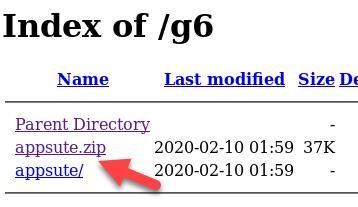

Ob mit Absicht oder ohne, die Phisher haben ihren Webserver nicht besonders abgesichert. Vermutlich ist es einfach eine Wegwerfdomain die nach ein paar Tagen gesperrt wird. Ruft man die Domain direkt auf, dann hat man Zugriff auf die Dateien:

Dort kann man sich das Script herunterladen, welches die Phisher verwenden. Wie nett.

Das Script selbst versendet nach dem Ausfüllen eine E-Mail mit den Zugangsdaten. Hier finden wir auch die E-Mail-Adresse heraus.

Spannenderweise gibt es auch ein paar Funktionen zur Ermittlung des Landes, basierend auf der IP-Adresse. Anscheinend wollen die Phisher auch gleich nach Länder selektieren und nicht lohnende Ziele herausfiltern.

Malware Download?

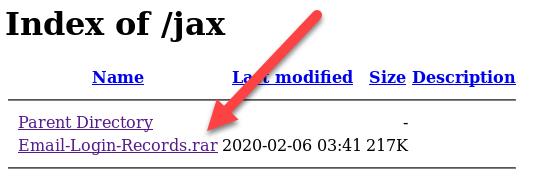

In einem weiteren Ordner finden wir noch eine RAR-Datei:

Werden hier die Zugangsdaten abgespeichert? Sieht nicht so aus, nach dem Entpacken erhalte ich eine Batch-Datei.

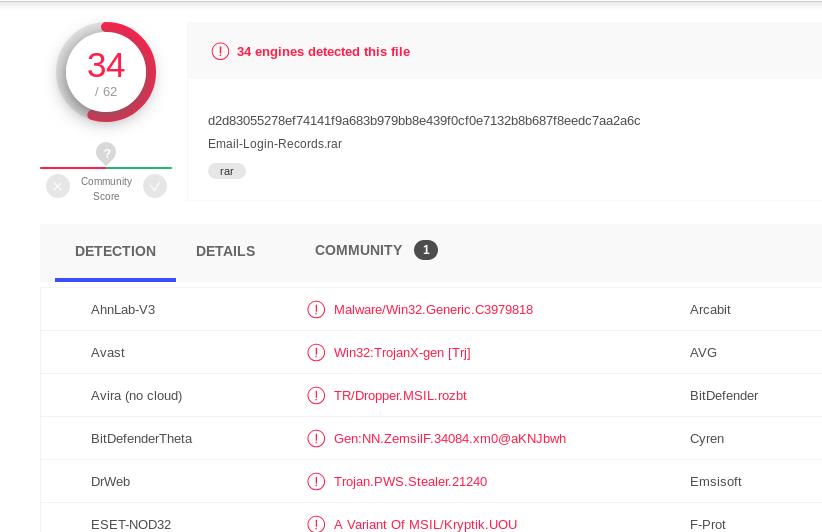

Die Datei ist allerdings keine echte Batch-Datei, sondern sieht wie eine ausführbare Datei aus. Vermutlich ein Virus oder ein Trojaner, was VirusTotal.com auch bestätigt.

Also eine Datei, welche ich unter Windows besser nicht ausführe.